Queres una lista de IPS de intentos (por mas de 15 años) de hack de ASTERISK? ![]()

Lamentablemente, esto del tráfico basura y los intentos de hack/exploit son interminable y mas intensos a medida que la conectividad crece.

Yo, al menos, ya traté con "de todo" y no hay caso. No tiene miras de terminar, y los banlist llegan al punto que, iniciar el firewall, lleva 5 minutos.

La solución que yo uso es ban temporal y delay incremental en el intento de login. Con eso, como los intentos son automáticos y secuenciales, los ataques terminan pensando que estas offline y dejan de intentar (y si era un usuario legítimo, reintentará mas tarde)

La secuencia sería (si es web, llamar desde PHP) a un Fail2BAN con un jail temporizado (suerte con las regex del filtro), Shorewall para colas con delay de tráfico (así no te saturan de reqs) y algún log minimalista para ver si todo hace lo que tiene que hacer.

Intentar filtrar por orígenes... olvidate, vienen de todos lados (mucho equipo/server/cachibache chino exploiteado y rebotan ahí) así que no hay lógica en eso.

En fin, es lo que hay, y no tiene miras de mejorar. Combatirlos es querer parar el sol con la mano, así que, es solo cosa de reducir al máximo los recursos dedicados a ello para no afectar los servicios. Por eso, lo sencillo garpa; con los delay de encolado sumado a temporizadores, no cargan el sistema y cumplen con proteger el servicio que sea.

Si la gente que usa internete, supiera la de intentos de hack que hay dando vuelta (y lo efectivos que son, sobre todo con las chinadas baratas) agarra a martillazos al modem en un ataque de pánico.

Spammers de usuarios, a ver si se les ocurre una idea de dónde salen

Siempre les cuento los pormenores del trabajo de código que hago acá en el blog para controlar spambots, spiders y cosas así, hoy tengo una que no es del todo misteriosa, pero creo que les puede interesar.

Hace ya un tiempo puse un control que registra todos los intentos de ingreso al sitio que son fallidos, no me preocupa alguien con usuario y contraseña correcta, sino los que están tratando de "reventar" el sitio.

Esto me llevó a descubrir una serie de intentos de login algo extraños y un sitio de control de spam me dio una pista.

El otro día, ni recuerdo cómo llegué ahí, encontré "Stop Forum Spam" un sitio que recoge un montón de datos de cuentas spammers que se infiltran en foros con el obvio fin de, bueno, dejar spam.

Creo que la búsqueda que hice fue el nombre de usuario de uno de esos intentos que veo en el blog, pero porque seguían un patrón:

Michailihf

Michaillnr

Michaillvh

Michailpzw

Todos desde distintos IP así que no era algo casual de un tipo atacando desde su casa o alguien que se olvidó una contraseña o cómo era su nombre de usuario, era algo más elaborado.

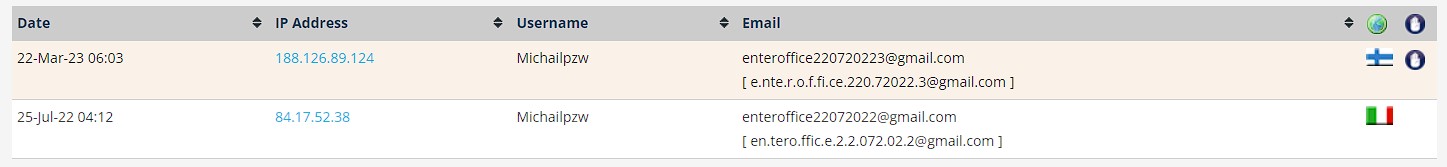

Empecé buscando "Michailpzw" en SFS y me dio este resultado:

Y noten los dos emails asociados (sumo otro más de Michaillvh):

Lindo, hermoso, spamoso, cómo describirlo 😁este "Michail" ya había pasado por algunos foros a spamear.

El truco de usar los puntos es que la mayoría de los registros de sitios web los ven como distintos, en cambio Gmail los ve como si no tuvieran los puntos.

Podés escribir [email protected] y Gmail identificará [email protected], alguien en Google creyó que era una buena idea, nadie en el resto del mundo preparó sus sitemas de registro para esta eventualidad.

Ahora bien... WTF?

No son los únicos, es algo común, aquí otros ejemplos:

Antoniocyy

AntoniokfpSamantaxpk

Samantanst

Samantaauqagrohimkjp

agrohimwcm

agrohimoda

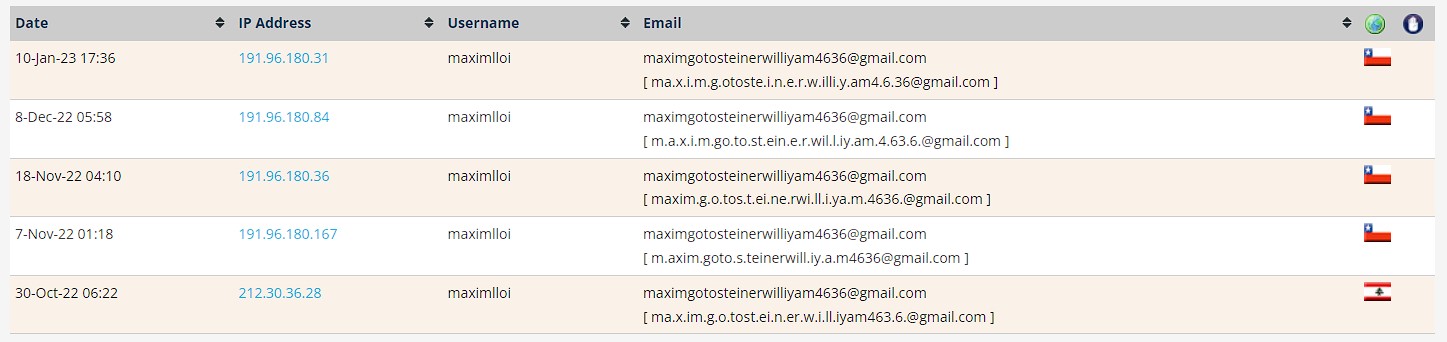

Y esto es sólo de lo que detecté a simple vista, el más molesto, durante meses, fue "maximllOi", este usuario fue el primero que detecté a principios de año que hacía esto, por lo visto viene operando hace más de un año:

Explicaciones plausibles

Tengo varias ideas, a ver si se les ocurre otra vía de "investigación".

1. Un bot crea cuentas en todo sitio, foro, wordpress, lo que sea que exista con sistema de registro. Luego otro bot vuelve a entrar a todos esos sitios para "validar" que lograron entrar. Si hay login, éxito.

Esto tiene lógica porque el spam es un trabajo que requiere masividad, no se puede hacer spam y esperar que rinda si se hace a mano (desde Oriente Medio y Extremo Oriente siguen haciendo ese laburo manual, son fáciles de controlar).

Como se nota por la técnica de enmascaramiento del email es altamente probable que sea algo así y van "validando" las cuentas spammer cada cierto tiempo.

Misterio: por qué aquí, esto no lo entiendo, es fácil comparar con la tabla de usuarios registrados y todos estos no existen.

2. Alguien se enteró y creó un script para tratar de "mejicanearle" las cuentas al spammer original y se la pasa recorriendo sitios tratando de dar con uno que funcione 😁

Este último lo imagino porque a diario llegan al blog intentos de login de cuentas que no existen en el blog, son bots que tratan de ingresar aquí con los datos que obtuvieron de algún leak de passwords (hay mucho y tienen material para años).

Como la mayoría usa los mismos passwords en todos los sitios "poco importantes" (y algunos en los importantes también) eso podría ser una puerta de entrada.

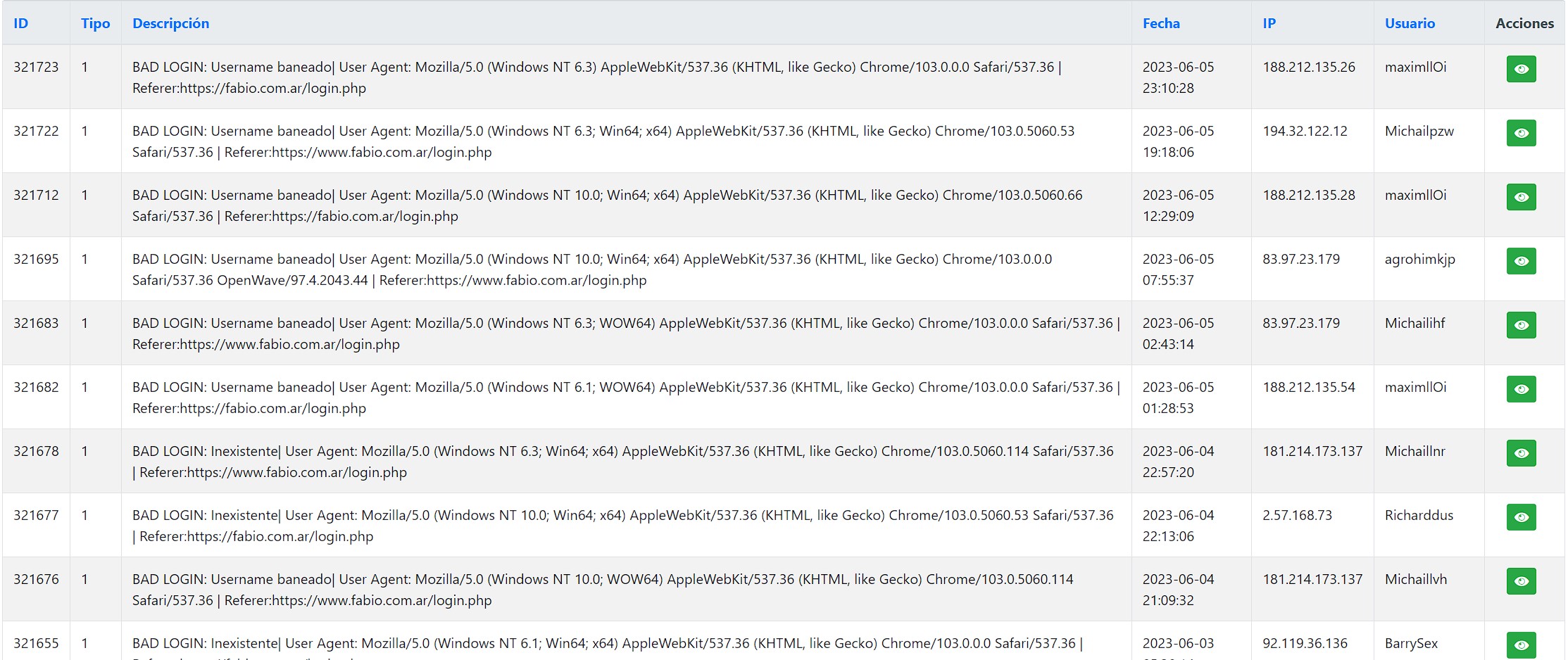

Al momento de escribir esto tengo siete sólo hoy:

Y unos cuantos son usuarios que ya había baneado (veo uno que no lo tenía ![]() , Michaillnr!), por lo que es sistemático.

, Michaillnr!), por lo que es sistemático.

Tema IPs: son siempre distintos, están usando máquinas bobas (controladas por los spammers) o a veces VPS, pero en la mayoría de los casos están viniendo de países del primer mundo. Francia, Gran Bretaña, Alemania, Finlandia, etc. No es que baneo todo el rango y me los evito como hago con China y Rusia, aquí están apoderándose de IPs "legales" o los que uno no querría dejar afuera.

¿Qué más se les ocurre?

Otros posts que podrían llegar a gustarte...

Comentarios

-

-

ah si, la mayoría durante este año están viniendo de routers colados en cualquier lugar del mundo, ya banear rusia-china-india-pakistán, no alcanza ojo, dejás a una buena parte del spam afuera, así que minimizo el tráfico, pero no todo.

buenas ideas, algunas ya las tengo implementadas pero a nivel servidor, no a nivel webapp, por eso tengo que conectar una con la otra. Alta paja

-

yo no, jaja, pero me vi Jurassic Park en el Luna Park el otro dia y me acordé del post https://www.fabio.com.ar/9055, y no se si lees comentarios de posts viejos que te llegan Fabio, así que te spameo acá

Alan Grant (Sam Neill) no tiene hijos, de hecho detesta a los niños y los evita todo el tiempo, hasta que ocurre el desastre y termina la película abrazado a los nietos de Hammond

Y bueno, Ian Malcolm (Jeff Goldblum) en la segunda tampoco es el mejor padre.

-

No te atrevas a entrar a mi perfil si eres menor de edad, diabetico o te tiembla el pulso al hacer click..

Agradezco fervientemente al señor george maccarthy por hacerme ganar 4000 dolares por semana, muchas gracias @mrMaccarthy por introducirme en el fabuloso mundo del criptoexchange bull master race.

-

Aprovecha para que en el registro y comentarios cualquier cuenta @gmail.com BORRE LOS PUNTOS automáticamente, por lo menos evitás los bots repetitivos que en realidad usan la misma cuenta de email.

Otra cosa que podés hacer es bloquear todos los registros o comentarios cuyos emails son de un dominio @*.ru, @*.cn etc

-

Como dijeron arriba, la solución sencilla y quiza que la correcta es ir por el lado del fail2ban

Si lo pasas por el WAF de cloudflare tambien podrias deber restringir esos paises que no te aportan base de lectores

Y en cuanto al registro, en vez de mandarles un link, mandalos a un captcha. -

el problema es que ya no usan sus IPs, están usando máquinas infectadas de otros países, no puedo banear a todo el mundo.

El fail2ban sólo funciona para cuando hacen algo malicioso, pero ¿de qué me sirve? No repiten el IP, saltan de IP en IP.

Me hago a la idea de que están usando routers chinos infectados para usar de proxy/vpn para mandar spam a todos lados, y nunca repitiendo, es llamativo eso. A veces usan de toda una subred 5 o 6 IPs, pero nunca más vuelven a esa.