Me hiciste acordar que una vez mis compañeros me cambiaron las teclas del teclado de lugar, la "B" por la "V" tarde en darme cuenta... yo pensaba.. que raro que escribi con tantas faltas...![]()

Cambiar el password de usuario en Ubuntu

Llego a la oficina, enciendo la computadora, que raro, estaba encendida ayer, probable corte de luz, quiero loguearme "contraseña incorrecta" WTF?

Sí, mi propia PC diciéndome que yo era un tarado y que no conocía la contraseña que venía usando hace meses, no me jodas, que la conozco de memoria.

Pero no, o me hicieron una jodita en la oficina o cuando se cortó la luz me cagó la contraseña y el puto archivo donde se guardan, ignoro, así que tuve que recuperar mi Ubuntu de alguna forma y resulta que es bien sencilla, al menos si estamos físicamente con la PC, algo que es obvio en mi caso.

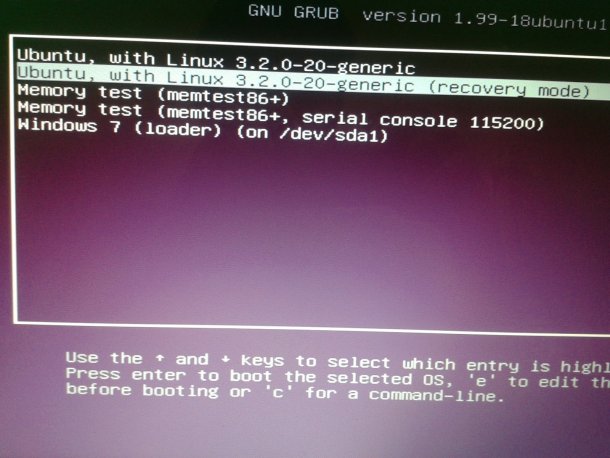

Tan sólo al bootear hay que presionar Shift para que aparezca el menú con opciones de arranque (si tenés doble booteo ya lo ves todos los días), elegir la opción de booteo con "recovery mode".

Esto te dará un lindo menú en el cual podrás optar por muchas opciones, desde arreglar el disco hasta distintos testeos y uno es bootear en modo root, digamos como el modo "peligroso" donde tenés acceso a todo el sistema de forma irrestricta.

En este modo podemos hacer mil y una cagadas, así que seamos cautelosos, primero hay que permitirle al sistema escribir en el disco, por ende debemos remontar el disco con permisos de lectura y escritura:

mount -rw -o remount /

Después cambiamos el password del usuario

passwd -username-

Y luego reiniciamos

reboot

Los pasos para ubuntu salen de aquí o aquí

Ahora bien, me queda el gusto amargo de saber que siendo tan fácil, con tan sólo tener acceso a la PC, te pueden cambiar el password y por ende tener acceso a todos tus archivos, no es conveniente, es decir, toda la explicación que dan para tener passwords seguros pero con sólo rebootear el sistema te lo pueden reventar.

Para esto se puede encriptar la carpeta /home de cada usuario, una opción que ofrece libremente en todas las instalaciones nuevas pero que se puede hacer posterior a la instalación.

Hay muchas otras formas de asegurar una instalación, para una máquina de trabajo obviamente no las necesito ya que la encripción de un disco agrega un peso extra de cálculo que hace lento el leer y escribir de disco, además no tengo mucho archivo relevante, por ende no me conviene hacerlo en la oficina. Pero en cambio en una notebook, bastante más "robable", es más que recomendable.

PS: vale aclarar que lo del password fue que mis queridos compañeros de laburo me lo cambiaron para joder, claro

Otros posts que podrían llegar a gustarte...

Comentarios

-

Que haces Fabio? No sabía que laburabas en oficina (Pensé que lo hacías desde tu casa), lo segundo que me llamó la atención es que yo siempre configuro para que arranque sin contraseña, me parece muy molesto tener que ponerla para cada inicio del sistema, vos no lo haces por algo en especial o simplemente no lo haces?

-

Ayer (creo que ayer) salió un un texto en alt1040 que decían como acceder a una pc sin su contraseña, entre una de las opciones era a través de algún LIVE CD de Linux. Cosa que en un sistema Linux por lo menos necesitas saber tu contraseña de root para poder acceder y hacer esto de cambiar los password de usuario.

Me parece que sistemas son bastante vulnerables si uno no se pone a configurarlo, creo que un poco más windows. Pero para la mayoría, es perder tiempo encriptar carpetas/discos, es algo que no tiene utilidad o que por lo menos hasta que nos roben una pc/note y nos suban fotos nuestras desnudos acariciando un gatito pensamos que no lo necesitamos.

-

Hay algo q no me cierra, para poder hacerlo necesitas la contraseña de root que asi lo de seguro / inseguro es lo mismo tengas acceso o no a la maquina.

Lo que si es inseguro es tener el bios sin pass por lo cual alguien con acceso a tu maquina podria bootear con una imagen live y ganar acceso.

-

Esto me hizo recordar al truquito (?) del ´linux single´ en red hat para entrar como root.

Una vez lo hice en el laburo y me miraron feo.

-

Tener encriptado el /home y cambiar el pass del login solo creara un user roam#, por lo que no sera posible acceder al /home ecncriptado.

O me equivoco?

-

Sylar dijo:

Me hiciste acordar que una vez mis compañeros me cambiaron las teclas del teclado de lugar, la "B" por la "V" tarde en darme cuenta... yo pensaba.. que raro que escribi con tantas faltas...

también me hicieron eso además de aflojarme la silla

Danilo Maccari dijo:

Que haces Fabio? No sabía que laburabas en oficina (Pensé que lo hacías desde tu casa), lo segundo que me llamó la atención es que yo siempre configuro para que arranque sin contraseña, me parece muy molesto tener que ponerla para cada inicio del sistema, vos no lo haces por algo en especial o simplemente no lo haces?

no hay nada más inseguro que hacer eso

Pablo dijo:

Ayer (creo que ayer) salió un un texto en alt1040 que decían como acceder a una pc sin su contraseña, entre una de las opciones era a través de algún LIVE CD de Linux. Cosa que en un sistema Linux por lo menos necesitas saber tu contraseña de root para poder acceder y hacer esto de cambiar los password de usuario.

Me parece que sistemas son bastante vulnerables si uno no se pone a configurarlo, creo que un poco más windows. Pero para la mayoría, es perder tiempo encriptar carpetas/discos, es algo que no tiene utilidad o que por lo menos hasta que nos roben una pc/note y nos suban fotos nuestras desnudos acariciando un gatito pensamos que no lo necesitamos.

en casi todos los sistemas operativos con un pen drive booteable podés acceder a TODOS los archivos del sistema ,es bastante fácil, sirve para hacer backup el día que te revienta todo.

Lelale dijo:

Me pasó lo mismo hace poco, lo ùnico que no me anduvo de todo lo que pusiste fue reboot...

reboot o init 2, es lo mismo.

Hourus dijo:

Hay algo q no me cierra, para poder hacerlo necesitas la contraseña de root que asi lo de seguro / inseguro es lo mismo tengas acceso o no a la maquina.

Lo que si es inseguro es tener el bios sin pass por lo cual alguien con acceso a tu maquina podria bootear con una imagen live y ganar acceso.

el problema es que en ubuntu no tenés root, cuando usás un debian o algo más "pro" siempre le definís el password a root, aquí no, es bastante inseguro eso pero lógico para usuario común, que se yo...

timoss dijo:

Esto me hizo recordar al truquito (?) del ´linux single´ en red hat para entrar como root.

Una vez lo hice en el laburo y me miraron feo.

jejeje, esas cosas no se hacen en la cara de un compañero

oscar dijo:

Tener encriptado el /home y cambiar el pass del login solo creara un user roam#, por lo que no sera posible acceder al /home ecncriptado.

O me equivoco?

exacto, la idea de que esté encriptado es que... siga encirptado! en ese caso si perdés el password estás completamente jodido, es la idea de la encripción de /home , mayor seguridad también implica mayor seguridad contra vos mismo

-

Una forma de evitar que entren tan fácilmente a nuestro sistema es poniendole una password al grub y a la vez prohibir desde bios que se pueda bootear desde CD o pendrive.

Por supuesto también hay que asegurar la bios.

Es sorprendentemente fácil entrar a los archivos de cualquier S.O. con las opciones que traen por defecto. Y es bastante lioso tener un sistema seguro.

-

Santiago Santana dijo:

Una forma de evitar que entren tan fácilmente a nuestro sistema es poniendole una password al grub y a la vez prohibir desde bios que se pueda bootear desde CD o pendrive.

Por supuesto también hay que asegurar la bios.

Es sorprendentemente fácil entrar a los archivos de cualquier S.O. con las opciones que traen por defecto. Y es bastante lioso tener un sistema seguro.

Iba a hacer el mismo comentario.

Yo tengo el home encriptado con una key que tengo en un pen-drive. El día que me olvido el pen-drive...

bueno, ese día busco la key en mi dropbox.

Hace un tiempo vengo pensando que tengo que cambiar la key por una que sea de más fácil acceso. La idea sería que quede ´oculta pero a la vista´ por ejemplo usando de key una RFC que es algo que difícilmente cambie y es fácil de encontrar en internet.

Eso. Adiós.

Ah! y no usen Truecript, pegué info en el mini-chat hace unos días.

-

Che pero es mucho mas peligroso bootear en modo root de una que el cambio de pass a un usuario.

Deberia pedirte pass para acceder al root.

-

Francisco dijo:

Che pero es mucho mas peligroso bootear en modo root de una que el cambio de pass a un usuario.

Deberia pedirte pass para acceder al root.

ajap, sin embargo en ubuntu... ni pide...

-

Fabio Baccaglioni dijo:

Francisco dijo:

Che pero es mucho mas peligroso bootear en modo root de una que el cambio de pass a un usuario.

Deberia pedirte pass para acceder al root.

ajap, sin embargo en ubuntu... ni pide...

La password en single user no proteje el acceso a los filesystems ya que se puede ignorar facilmente booteando con un proceso init custom desde grub, estilo "init=/bin/bash".

Para bloquear el acceso por consola remota, se puede agregar passwords a las entradas de grub, pero también lo podes saltar facilmente booteando por cd o usb si tenes acceso físico.

Lo mas seguro es usar full disk encryption vía LUKS

-

Sebastián A. Espíndola dijo:

Fabio Baccaglioni dijo:

Francisco dijo:

Che pero es mucho mas peligroso bootear en modo root de una que el cambio de pass a un usuario.

Deberia pedirte pass para acceder al root.

ajap, sin embargo en ubuntu... ni pide...

La password en single user no proteje el acceso a los filesystems ya que se puede ignorar facilmente booteando con un proceso init custom desde grub, estilo "init=/bin/bash".

Para bloquear el acceso por consola remota, se puede agregar passwords a las entradas de grub, pero también lo podes saltar facilmente booteando por cd o usb si tenes acceso físico.

Lo mas seguro es usar full disk encryption vía LUKS

Sobre eso, hace poco me cruce con este genial post http://sockpuppet.org/blog/2014/04/30/you-dont-want-xts/

Por supuesto que sigue siendo buena idea cifrar todo el disco pero no imaginaba que hubiera tantos problemas para hacerlo de forma eficiente.

-

si no hay seguridad física el resto no sirve de nada.

aunque es bastante difícil aplicarla en un ámbito hogareño/de oficina.

-

Cuando vi este post esta mañana dije "que bueno, al fin este se manda otro post de Linux, ya vale de afanar con los posts de gatos..." Pero me di cuenta que mas o menos desde el 2011 que no tengo nada para resolver en Ubuntu. Tal vez haya sido suerte, o vaya uno a saber qué, pero ya no me da problemas.

-

Muchas claves, mucha configuracion, te saco el disco, lo conecto a mi NB con un hub y accedo a sus datos como el mejor, a menos que lo encripten of course

-

Si ingresan con tu cuenta y el navegador te recuerda las sesiones por ej. de Facebook, los colegas te suelen postear en el muro de Facebook una escandalosa declaración de homosexualidad...

-

En varios equipos en lo que estuve, si dejabas la pc sin bloquear y alguien mandaba un mail desde ahí comprometiendose a llevar facturas, era considerado válido y no había lugar a protestas.

La seguridad y la obesidad crecieron de manera proporcional

-

En mi trabajo tenemos windows, "mis documentos" esta en el D:, y toda esa particion la tengo con DiskCryptor